Nowy rodzaj magnetyzmu zaobserwowany w „magnetycznym grafenie”

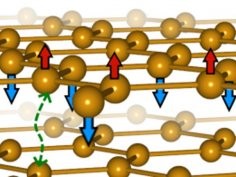

9 lutego 2021, 13:07W tzw. magnetyczny grafenie zauważono nieznany dotychczas rodzaj magnetyzmu. Jego odkrycie pomoże lepiej zrozumieć zjawisko nadprzewodnictwa w tym niezwykłym materiale. Odkrycia dokonali naukowcy z University of Cambridge, którym udało się kontrolować przewodnictwo i magnetyzm tiofosforanu żelaza (FePS3), dwuwymiarowego materiału, który gdy jest ściskany zmienia swoje właściwości z izolujących po przewodzące.

Ubezpieczenie - co to jest? Jakie są rodzaje?

31 października 2024, 16:44Ubezpieczenie to forma ochrony finansowej zapewniane przez towarzystwo ubezpieczeniowe, która chroni osoby i mienie przed skutkami nieprzewidzianych zdarzeń. Polega na zawarciu umowy między ubezpieczycielem a ubezpieczonym, gdzie ubezpieczyciel zobowiązuje się do wypłaty odszkodowania w zamian za opłacaną przez ubezpieczonego składkę. W zależności od potrzeb i rodzaju ryzyka dostępne są różne rodzaje ubezpieczeń.

Photosynth - interesujący projekt Microsoftu

5 września 2006, 10:46Specjaliści Microsoftu pracują nad bardzo ciekawym programem graficznym o nazwie Photosynth. Powstaje on we współpracy z naukowcami z University of Washington (UW), a do jego powstania przyczyniły się prace badawcze Noaha Snavely'ego, Steve'a Seitz'a z UW oraz Richarda Seliskiego z Microsoft Research.

Przełamali dwustopniowe uwierzytelnianie

22 września 2009, 10:32Cyberprzestępcy przełamali dwuetapowe zabezpieczenia (two-factor authentication) bankowe. System jednorazowych haseł nie jest zatem tak bezpieczny, jak mogłoby się wydawać.

Śmierć z laptopa

17 października 2012, 11:35Znany ekspert ds. bezpieczeństwa, Barnaby Jack, twierdzi, że cyberprzestepca może zabić osobę z wszczepionym rozrusznikiem serca. Śmiertelny atak można przeprowadzić za pomocą laptopa znajdującego się w odległości nawet ponad 40 metrów od ofiary.

Wrocławskie laboratoria ponownie otwarte dla zwiedzających

9 września 2016, 10:578 października startuje II edycja Nocy Laboratoriów. Organizatorami są Nokia oraz Wrocławskie Centrum Badań EIT+. Do wydarzenia przyłączyły się wrocławskie uczelnie, firmy, instytucje państwowe i naukowe, które tylko w tę jedyną noc otworzą drzwi do swoich pracowni badawczych.

Mozaika ze 'Spalonego kościoła' w Hippos przedstawia cud rozmnożenia?

3 października 2019, 09:38W „Spalonym kościele” w Hippos odkryto świetnie zachowaną mozaikę, na której widzimy inskrypcję z błogosławieństwem, kosz z bochenkami chleba i ryby. Pracujący na miejscu badacze mówią, że natychmiast przywodzi ona na myśl cud rozmnożenia chleba i ryb (cud pięciu chlebów i dwóch ryb). Cud ten – jedyny oprócz zmartwychwstania opisany we wszystkich ewangeliach – miał mieć miejsce nad jeziorem Galilejskim. „Spalony kościół” znajduje się w pobliżu tego jeziora.

Mordercy naukowcami. Niezwykłe historie leksykografa, ornitologa i matematyka

16 marca 2022, 06:51Niejednokrotnie słyszeliśmy o naukowcach, którzy popełnili przestępstwo. Najsłynniejszy to niewątpliwie Galileusz, który za nieposłuszeństwo wobec Inkwizycji został skazany na areszt domowy. Spędził go zresztą w luksusowych willach i pałacu arcybiskupim. Nie wszyscy uczeni mieli tyle szczęścia. W 2012 roku włoski sąd skazał siedmiu sejsmologów na karę po sześć lat więzienia za to, że zapewniali, iż ludność miasta L'Aquila jest bezpieczna. Tymczasem w wyniku trzęsienia ziemi zginęło ponad 300 osób.

Żółw w lodówce

6 lutego 2008, 17:55Ciepła zima powoduje, że wiele gadów zbyt wcześnie się budzi. Eksperci znaleźli na to radę: zamiast podgrzewać w razie nadejścia chłodów, żółwia należy umieścić w lodówce.

Zapraszamy na Małopolską Noc Naukowców

7 września 2010, 10:33Już 24 września Małopolskę po raz kolejny ogarnie naukowe szaleństwo. W tę wyjątkową Noc każdy będzie miał szansę wyruszyć po przygodę z naukowcem w Krakowie, Tarnowie i Nowym Sączu.